Navegar con seguridad en el mundo digital es como capitanear un barco en aguas turbulentas: aunque la superficie parezca tranquila, existen amenazas invisibles que pueden surgir de forma inesperada.

Una de las amenazas más subestimadas es el riesgo que corre la reputación de tu dirección IP, un indicador crucial —aunque a menudo ignorado— del estado de salud de tu red.

Imagina que la reputación de tu IP es el nivel de confianza que internet le asigna a tu embarcación digital. Si esa puntuación cae, es como si tu barco quedara marcado como sospechoso: los correos que envíes podrían ser rechazados, se podría restringir tu acceso a servicios y tu capacidad de comunicación se vería seriamente limitada.

En este artículo, vamos a explicar qué es la reputación IP, por qué es importante y cómo puede ser objeto de ataques.

Pero no te preocupes, no solo estamos aquí para hablarte de los problemas. También te daremos estrategias para mantener la reputación de tu red.

¿Qué es la reputación IP?

Tu dirección IP es como tu dirección postal en internet. La reputación IP es como el cotilleo del vecindario sobre tu casa. Es decir, se trata de una puntuación que indica a todo el mundo si tu casa es el alma de la fiesta o esa de la que todos hablan en voz baja.

Si tu IP se comporta bien —envía correos legítimos y datos útiles—, internet te percibe como confiable y tu reputación se mantiene en buen estado. Es como causar una buena impresión en una comunidad: todos te saludan, te abren las puertas y confían en ti.

Pero si tu dirección IP empieza a enviar contenido sospechoso, como spam o malware, la red lo nota. Es como si la fábrica de rumores digitales se activara: los servidores comienzan a desconfiar, los filtros te bloquean y tu reputación se desploma.

¿Qué hace que tu reputación IP suba o baje?

Hay muchas cosas que pueden hacer que tu reputación IP suba o baje. Si envías muchos correos electrónicos, ¿son del tipo bueno o del tipo «uf, otra vez no»?

Además, si tu IP se mueve en círculos sospechosos (por ejemplo, si estás en la misma red que conocidos spammers), eso puede afectarte. Y, al igual que en la vida real, un mal paso puede extenderse como la pólvora y, antes de que te des cuenta, tu reputación se verá afectada.

¿Qué pasa si tu reputación IP se hunde?

Si tu reputación IP se hunde, es como tener un cartel de «Cuidado con el perro» en tu valla. Los servidores de correo electrónico podrían bloquearte y tus mensajes podrían acabar en la carpeta de spam. Incluso puede afectar a tu sitio web, al dificultar el acceso de los usuarios.

Cómo funcionan los ataques a la reputación IP

Profundicemos en los entresijos de los ataques a la reputación IP, como si estuviéramos estudiando el libro de jugadas del equipo contrario.

Imagina que tienes buena reputación en tu vecindario, pero alguien empieza a difundir rumores sobre ti. Eso es lo que sucede con un ataque a la reputación IP.

Ocurre cuando los piratas informáticos utilizan tu dirección IP para realizar actividades ilícitas en Internet. Envían spam, lanzan ataques a otros ordenadores o llevan a cabo otras actividades sospechosas, todo ello en tu nombre.

Tipos de ataques a la reputación IP

Estos ciberdelincuentes pueden alterar tu reputación IP de varias formas. Por ejemplo, pueden utilizar tu servidor de correo electrónico para enviar spam. También pueden usar tu dirección IP para atacar otros sistemas y hacer que parezcas tú el ciberacosador.

Además, existe algo llamado «botnets», en el que tu ordenador se convierte en un zombi dentro de un ejército de máquinas que siguen las órdenes del atacante. Es aterrador, ¿verdad?

Entonces, ¿qué sucede cuando tu reputación IP se ve afectada? Es un poco como tener un historial crediticio negativo: todo se vuelve más difícil. Es posible que tus correos electrónicos no lleguen a tus amigos porque se bloqueen o se envíen directamente a la carpeta de spam.

Si tienes un sitio web, existe una probabilidad de que empiece a cargarse muy lentamente o, peor aún, que los visitantes vean un gran aviso rojo que indique que tu sitio no es seguro. En resumen, tu vida digital se vuelve mucho más complicada.

Indicadores de una reputación IP comprometida

Un aumento en las tasas de rebote de correo electrónico, un incremento inesperado en las quejas de spam por parte de los usuarios o alertas de tus sistemas de monitoreo que señalan actividad saliente sospechosa son señales claras de que la reputación de tu IP podría estar comprometida.

Aparte, si fuentes fiables comienzan a incluir tu dirección IP en listas negras, es otro indicio de que tu reputación está siendo objeto de escrutinio. Es similar a una auditoría financiera: si se encuentran discrepancias, deben abordarse de inmediato para recuperar la credibilidad.

Herramientas y técnicas para supervisar la reputación IP

La supervisión proactiva de la reputación de tu IP es un aspecto esencial de la gestión moderna de redes.

El uso de herramientas sofisticadas que proporcionan alertas en tiempo real e informes completos puede servir como sistema de alerta temprana. Estas herramientas suelen utilizar bases de datos globales y algoritmos patentados para evaluar la posición de tu IP frente a listas negras conocidas y puntos de referencia de reputación.

Las técnicas para mejorar esta supervisión incluyen la configuración de bucles de retroalimentación automatizados con los proveedores de correo electrónico, la participación en redes de intercambio de información sobre amenazas y la realización de auditorías de seguridad periódicas.

Mediante el empleo de estos métodos, los administradores de red no solo pueden detectar posibles problemas de reputación, sino también reforzar de forma preventiva las defensas para evitar futuros ataques.

En esencia, la gestión profesional de la reputación IP es un componente crítico de la postura de seguridad de su red. Requiere una combinación de vigilancia constante, respuesta rápida a las amenazas y planificación estratégica para mitigar los riesgos y mantener la confianza de sus corresponsales digitales.

A continuación, se presentan algunas herramientas y técnicas que utilizan los profesionales para vigilar la reputación IP:

Bases de datos de reputación y listas negras

◾Spamhaus. Spamhaus es una autoridad muy respetada que mantiene listas de IP conocidas por enviar spam.

◾SenderScore. Proporciona una puntuación a una dirección IP que evalúa tu reputación en función del comportamiento en el envío de correos electrónicos.

◾Barracuda Reputation Block List (BRBL). Ofrece una DNSBL gratuita de direcciones IP conocidas por enviar spam.

◾ MXToolbox. Una herramienta completa que comprueba tu IP con múltiples listas negras.

Herramientas de autenticación de correo electrónico

◾ DMARC (Domain-based Message Authentication, Reporting & Conformance). Ayuda a los remitentes y destinatarios de correo electrónico a trabajar juntos para proteger mejor los correos electrónicos, garantizando que la IP del remitente tenga una buena reputación.

◾ SPF (Sender Policy Framework). Valida que un mensaje de correo electrónico se ha enviado desde una dirección IP autorizada para proteger contra la suplantación de identidad.

Soluciones de supervisión de redes

◾ SolarWinds IP Reputation Monitor. Supervisa las direcciones IP para garantizar que no figuran en las principales listas negras conocidas.

◾ Cisco Talos Intelligence. Proporciona puntuaciones de reputación y categorización de direcciones IP, entre otros servicios de inteligencia de seguridad.

Sistemas de gestión de información y eventos de seguridad (SIEM)

◾ Splunk. Se puede configurar para supervisar la reputación de las direcciones IP mediante la integración con diversas fuentes de inteligencia sobre amenazas.

◾ IBM QRadar. Incorpora inteligencia sobre amenazas en tiempo real para proporcionar información sobre actividades potencialmente maliciosas de direcciones IP.

Técnicas para supervisar la reputación de las direcciones IP

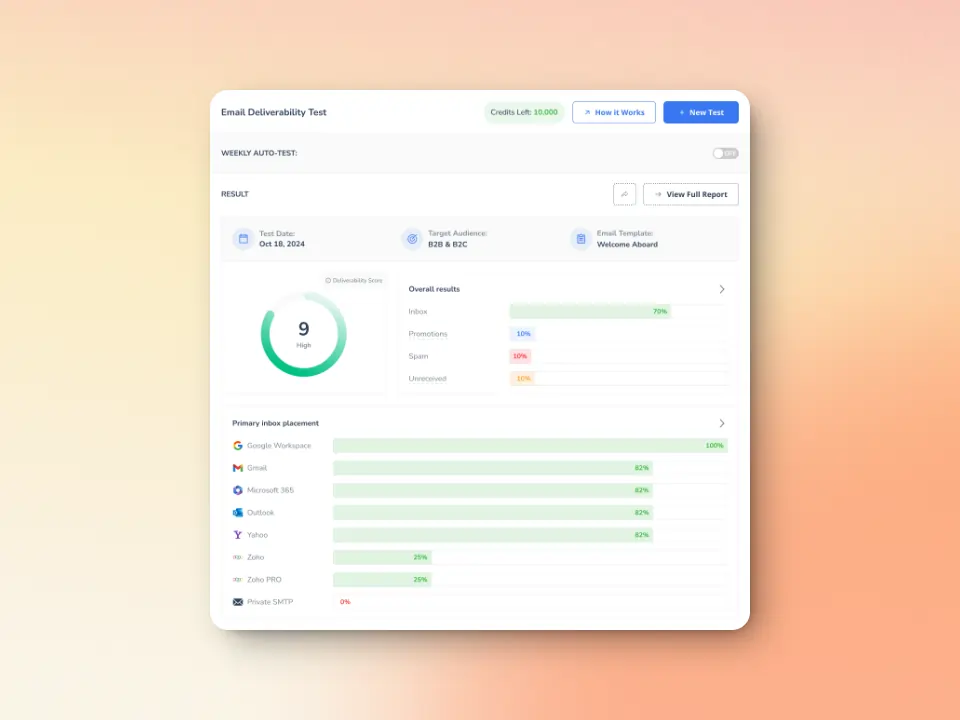

- Comprobaciones periódicas con listas negras. Utiliza la prueba de entregabilidad gratuita de Warmy.io para comprobarlo.

- Bucles de retroalimentación (FBL). Configura bucles de retroalimentación con los principales proveedores de correo electrónico, como Yahoo y Outlook. Cuando los destinatarios marcan tus correos electrónicos como spam, el FBL te envía una notificación, lo que te permite tomar medidas para solucionar cualquier problema.

Análisis de las métricas de entrega de correo electrónico

- Tasas de rebote. Supervisa las tasas de rebote de tu correo electrónico. Un aumento repentino puede indicar que tus correos electrónicos están siendo rechazados debido a una mala reputación de IP.

- Tasas de apertura y tasas de clics. Un bajo nivel de interacción puede ser a veces un síntoma de que los correos electrónicos están siendo marcados como spam o no llegan a las bandejas de entrada.

Estrategias para prevenir los ataques a la reputación IP

- Aumento gradual del volumen de correos electrónicos

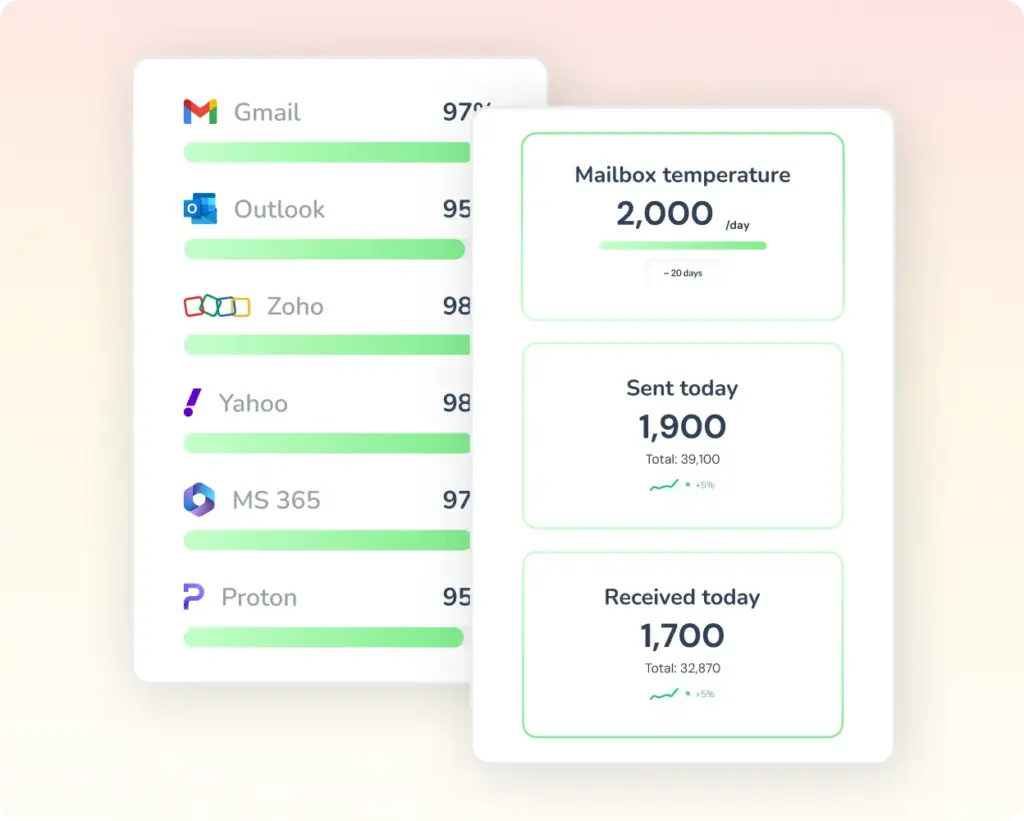

Inicia el proceso de calentamiento de la IP enviando un volumen reducido de correos electrónicos y aumentando gradualmente el número a lo largo de varias semanas o meses, en función del tamaño de tu lista de correo electrónico y la frecuencia de las comunicaciones.

- Segmentación y priorización de los envíos de correo electrónico

Prioriza el envío de correos electrónicos a los usuarios más activos y con mayor nivel de interacción. Segmenta los envíos de correo electrónico en función del nivel de interacción de los usuarios, empezando por aquellos que tienen un historial de interacciones positivas.

- Supervisa las métricas clave del correo electrónico

Vigila de cerca las tasas de entrega, las tasas de apertura, las tasas de clics y la tasa de denuncias de spam. Estas métricas te servirán de guía para ajustar el ritmo de tu proceso de calentamiento de IP.

- Ajuste receptivo basado en métricas de rendimiento

Si las métricas indican una recepción menos favorable (por ejemplo, altas tasas de rebote o denuncias de spam), toma medidas inmediatas para reevaluar y modificar tu estrategia de calentamiento.

- Aprovecha los servicios profesionales de calentamiento de IP como Warmy.io

Considera la posibilidad de contratar servicios especializados que puedan facilitar un proceso de calentamiento de IP estructurado y estratégico, capaz de proporcionar experiencia y recursos para optimizar la capacidad de entrega.

Prácticas recomendadas para mantener una reputación IP positiva

- Implementa técnicas rigurosas de autenticación de correo electrónico

Implementa Sender Policy Framework (SPF) y DomainKeys Identified Mail (DKIM) para autenticar los correos electrónicos salientes, y Domain-based Message Authentication, Reporting & Conformance (DMARC) para especificar cómo deben gestionar los destinatarios los correos electrónicos no autenticados procedentes de su dominio.

- Mantén tus listas de correo electrónico impecables

Realiza limpiezas periódicas de las listas de distribución eliminando las direcciones de correo electrónico no válidas, inactivas o que no responden. Utiliza mecanismos de doble confirmación para asegurarte de que los destinatarios han dado su consentimiento explícito para recibir comunicaciones.

- Optimización del contenido y pruebas de spam

Optimiza el contenido del correo electrónico al evitar aquellas palabras que puedan activar los filtros de spam. Asimismo, comprueba que el tono y el diseño sean profesionales. También te recomendamos usar un verificador de plantillas para evaluar el riesgo de que el correo electrónico sea marcado como spam.

- Participa en un ciclo de retroalimentación proactiva

Suscríbete a los ciclos de retroalimentación con los ISP para recibir notificaciones cuando los destinatarios marquen tu correo electrónico como spam, lo que te permitirá tomar medidas correctivas inmediatas.

Medidas de seguridad robustas

- Perímetros de red seguros

Establece políticas de firewall completas e implementa firewalls de última generación (NGFW) con sistemas de prevención de intrusiones (IPS) integrados para examinar el tráfico de red entrante y saliente.

- Sistemas avanzados de detección de amenazas

Emplea sistemas de gestión de información y eventos de seguridad (SIEM) para analizar en tiempo real las alertas de seguridad generadas por el hardware y las aplicaciones de la red.

- Auditorías de seguridad y controles de cumplimiento periódicos

Programa auditorías de seguridad periódicas para evaluar y mejorar la postura de seguridad de tu red. Garantiza el cumplimiento de las normas pertinentes, como la ISO/IEC 27001 para la gestión de la seguridad de la información.

- Programas de formación y concienciación de los empleados

Imparte sesiones de formación periódicas para educar a los empleados sobre las últimas tácticas de phishing y la importancia de mantener la seguridad operativa.

Creación de una red resistente

Protocolos de seguridad avanzados para proteger la reputación de la IP

- Implementa los protocolos Transport Layer Security (TLS) y Secure Sockets Layer (SSL) para cifrar los datos en tránsito. Verifica que todas las comunicaciones confidenciales cumplan estas normas de cifrado.

- Usa la segmentación de la red para aislar los sistemas críticos y minimizar el impacto potencial de las brechas de seguridad en la reputación IP.

- Adopta un modelo de seguridad Zero Trust que requiera la verificación de todos los usuarios y dispositivos, tanto dentro como fuera del perímetro de la red, antes de concederles acceso a los recursos de la red.

Formar al personal y a los usuarios sobre las mejores medidas de seguridad

- Desarrollar y mantener programas de formación continua en ciberseguridad para mantener al personal y a los usuarios informados sobre las últimas amenazas de seguridad y las mejores prácticas.

- Realizar simulacros de phishing periódicos para poner a prueba la concienciación de los empleados y ofrecer formación específica a quienes la necesiten.

- Llevar a cabo campañas periódicas de concienciación sobre seguridad para reforzar la importancia de las mejores prácticas de seguridad en el mantenimiento de una sólida reputación IP.

Crear un plan de respuesta ante incidentes para posibles ataques

- Reunir un equipo dedicado a la respuesta ante incidentes con funciones y responsabilidades claras para gestionar y responder a los incidentes de seguridad.

- Desarrollar procedimientos integrales de respuesta ante incidentes que describan las medidas que se deben tomar paso a paso en caso de que se produzca una brecha de seguridad que afecte a la reputación IP.

- Crear un plan de comunicación que incluya la notificación a las partes interesadas, los organismos reguladores y, si es necesario, a los clientes en caso de que se produzca un incidente.

- Realiza simulacros periódicos para poner a prueba y perfeccionar el plan de respuesta a incidentes, con el fin de garantizar que el equipo esté preparado para actuar con rapidez y eficacia.

- Después de un incidente, ejecuta una revisión exhaustiva para identificar las lecciones aprendidas y mejorar las medidas de respuesta futuras.

Recuperación y respuesta

Medidas que se deben tomar después de un ataque a la reputación de la propiedad intelectual

- Aísla rápidamente los sistemas comprometidos para evitar que el ataque se propague. Esto puede implicar desconectar los servidores o bloquear determinadas direcciones IP.

- Lleva a cabo una investigación exhaustiva para determinar el origen, el método y el alcance del ataque. Esto incluye analizar los registros del servidor, rastrear las actividades e identificar las vulnerabilidades explotadas.

- Notifica a todas las partes interesadas, incluidos los clientes, los socios y los ISP, sobre la violación de forma oportuna y transparente, siguiendo los requisitos legales y reglamentarios.

- Toma medidas correctivas inmediatas para cerrar las brechas de seguridad, lo que puede incluir la aplicación de parches, el cambio de contraseñas y la actualización de las reglas del firewall.

- Si tu IP ha sido incluida en una lista negra, sigue los procedimientos de eliminación proporcionados por los operadores de la lista negra, que a menudo incluyen la presentación de una solicitud y la demostración de que el problema se ha resuelto.

Restaurar la reputación IP de tu red

- Aumenta la frecuencia y la profundidad de la supervisión para detectar cualquier actividad maliciosa residual o recurrente.

- Reconstruye gradualmente la reputación de tu IP comenzando con pequeños volúmenes de tráfico y aumentándolos progresivamente mientras supervisas los problemas de entregabilidad.

- Lleva a cabo campañas que demuestren tu compromiso con la seguridad y las mejores prácticas, como compartir recursos de conocimiento y participar en foros del sector.

- Mantén líneas de comunicación abiertas con los ESP para mantenerlos informados sobre las medidas que has tomado para proteger tu red.

Si quieres asegurarte de que tus campañas de correo electrónico den en el blanco desde el principio, Warmy.io ofrece una solución a medida.

Con Warmy.io puedes optimizar el proceso de calentamiento de tu IP, asegurándote de que tus correos electrónicos lleguen siempre a la bandeja de entrada y no a la carpeta de spam.

Da el primer paso hacia una red resistente: Agenda una llamada gratuita con uno de nuestros especialistas.

FAQ

¿Qué es la reputación IP?

La reputación IP es una medida de la fiabilidad de una dirección IP basada en el historial de envío de correos electrónicos y el tráfico que genera. Esta reputación se ve influenciada por varios factores, como el volumen de correos electrónicos enviados, la frecuencia con la que los correos electrónicos son marcados como spam y la presencia de la dirección IP en listas negras.

¿Cómo puede afectar a mi negocio un ataque a la reputación IP?

Un ataque a la reputación IP puede provocar que tus correos electrónicos se bloqueen o se envíen a la carpeta de spam, reducir las tasas de entrega e incluso hacer que tu sitio web se marque como peligroso. Esto puede afectar a la comunicación con tus clientes, dañar la reputación de tu marca y, en última instancia, perjudicar tus resultados.

¿Cuáles son algunos de los tipos de ataques más comunes a la reputación IP?

Los más comunes son el envío de spam, los ataques de phishing y formar parte de una botnet. Estas actividades pueden provocar que tu dirección IP sea incluida en una lista negra, lo que afecta tu reputación.

¿Cómo puedo saber si mi reputación IP está siendo atacada?

Algunos indicios son el aumento de las tasas de rebote de los correos electrónicos, la inclusión frecuente de tu IP en listas negras, las quejas inesperadas de los clientes sobre spam y los patrones inusuales de tráfico saliente.

¿Cuáles son algunas de las mejores prácticas para mantener una buena reputación IP?

Entre las mejores prácticas se incluyen la supervisión regular de la reputación IP, el uso responsable del correo electrónico, la autenticación de los correos con SPF, DKIM y DMARC, y la gestión adecuada de las listas.

¿Qué medidas de seguridad puedo implementar para proteger mi reputación IP?

Entre las medidas fundamentales se encuentran la implementación de protocolos de seguridad de red como cortafuegos y sistemas de detección de intrusiones, la protección del servidor de correo electrónico, el control del tráfico saliente y la formación del personal en las mejores prácticas de seguridad.

¿Qué significa calentar una dirección IP?

Calentar una dirección IP consiste en aumentar gradualmente el volumen de correo enviado con la IP con el tiempo para establecer una reputación como remitente legítimo. Esto es especialmente importante para las nuevas IP o cuando la reputación de una IP se ha visto comprometida.

¿Cómo puedo recuperarme de un ataque a la reputación IP?

La recuperación implica aislar y contener la brecha, evaluar y analizar el ataque, comunicarse con las partes afectadas, adoptar medidas correctivas y solicitar la eliminación de las listas negras.

¿Cómo puedo restaurar la reputación IP de mi red después de un ataque?

La reputación IP se puede restaurar implementando una supervisión mejorada, realizando actividades de calentamiento de la IP, llevando a cabo campañas para crear reputación y manteniendo la comunicación con los proveedores de servicios de correo electrónico.

¿Qué debe incluir un plan de respuesta a incidentes para ataques a la reputación IP?

Un plan de respuesta a incidentes debe incluir un equipo de respuesta dedicado, procedimientos claros para hacer frente a un ataque, un plan de comunicación para las partes interesadas, simulacros y simulaciones periódicas, y un proceso de revisión posterior al incidente.