¿Qué pasaría si enviaras un correo electrónico importante, por ejemplo, una propuesta a un cliente, una actualización de seguridad o un memorándum interno, y fuera rechazado, etiquetado como spam o incluso interceptado?

Ahí es donde entra en juego el cifrado SSL/TLS. Estos protocolos protegen el tráfico de correo electrónico mediante el cifrado de datos y la confirmación de la autenticidad de los servidores de correo. Pero el cifrado SSL/TLS no funciona si los certificados están mal configurados.

Los certificados caducados, las discrepancias o los protocolos de cifrado débiles pueden provocar fallos en la entrega del correo, reducir la confianza del remitente e incluso exponer los correos electrónicos a los atacantes.

Comprender SSL y TLS en la seguridad del correo electrónico

Los correos electrónicos sin cifrado están sujetos a escuchas, modificaciones o incluso phishing. SSL (Secure Sockets Layer) y TLS (Transport Layer Security) son protocolos criptográficos que protegen la transferencia de correos electrónicos mientras pasan por internet.

¿Qué es SSL/TLS?

SSL y TLS son protocolos que protegen la comunicación de mensajes entre los clientes de correo electrónico (Outlook, Thunderbird, etc.) y los servidores de correo. Esto significa que la información confidencial, como las credenciales de inicio de sesión, la información financiera y los mensajes privados, está protegida para que nadie pueda verla sin tu consentimiento.

- TLS es el sucesor de SSL.

- TLS 1.2 y TLS 1.3 son los estándares de seguridad actuales.

- Las versiones anteriores (SSL 3.0, TLS 1.0 y TLS 1.1) ya están obsoletas.

Dado que la entrega segura del correo electrónico desempeña un papel crucial en los servicios prestados por los proveedores de correo electrónico, es posible que los ISP exijan el cifrado TLS durante el intercambio de correos electrónicos.

¿Cómo protege el cifrado SSL/TLS la comunicación por correo electrónico?

- Confidencialidad: Garantiza que ningún tercero no autorizado pueda interceptar y leer tus correos electrónicos.

- Autenticación: Permite que el servidor de correo correcto se comunique con el remitente y el destinatario correctos.

- Integridad de los datos: Evita que el contenido del correo electrónico se modifique durante el tránsito.

- Cumplimiento: Varias normativas (como RGPD, HIPAA y CCPA) exigen el cifrado para proteger la información confidencial del correo electrónico.

Por ejemplo, si envías un correo electrónico desde una cuenta usuario@ejemplo.com a través de SMTP, tu cliente de correo electrónico enviará una conexión SMTP a correo.ejemplo.com.

Para evitar la interceptación de las credenciales de inicio de sesión por parte de piratas informáticos o la manipulación del contenido del mensaje, esta conexión, que está protegida adicionalmente con SSL/TLS, se cifra.

¿Qué es el protocolo de enlace TLS?

Al enviar un correo electrónico, los agentes de transferencia de correo entre los servidores de correo de envío y recepción ejecutarán un protocolo de enlace TLS para crear un canal seguro. Esto es lo que sucede:

- El servidor de correo de envío se pone en contacto con el servidor de correo de recepción a través de SMTP.

- El servidor de correo de recepción ofrece un certificado TLS.

- El servidor de correo de envío comprueba si el certificado es válido y fiable.

- Si la verificación tiene éxito, se establece una conexión cifrada y el correo electrónico se entrega de forma segura.

Ahora bien, cuando el protocolo de enlace SSL/TLS falla, pueden darse los siguientes escenarios:

- Si un servidor no admite el cifrado, ese correo electrónico se entregará en texto sin formato y los datos confidenciales podrán ser capturados.

- Si el certificado está caducado, es autofirmado o no es fiable, el servidor de correo electrónico puede negarse a aceptar el correo electrónico por completo.

- Algunos proveedores marcarán las conexiones que no sean TLS como spam, lo que reducirá las tasas de entrega en la bandeja de entrada.

Los filtros de spam actuales buscan el cumplimiento de SSL/TLS como indicador de la fiabilidad del correo electrónico. Un cifrado inadecuado del servidor puede dar lugar a alertas de seguridad para los correos electrónicos, lo que se traduce en una baja capacidad de entrega.

Las consecuencias habituales de una configuración incorrecta de SSL/TLS incluyen:

- Correos electrónicos marcados como spam. Los servidores sin cifrar o mal configurados aumentan el riesgo de acabar en las carpetas de spam.

- Rechazo de correos electrónicos (errores SMTP 550). Algunos servidores de correo rechazan directamente los correos electrónicos que no tienen el cifrado TLS adecuado.

- Advertencias de conexión insegura. Clientes como Gmail y Outlook muestran advertencias cuando se envía un correo electrónico desde un servidor que no es TLS.

- Riesgos de exposición de datos. Sin cifrado, los datos confidenciales pueden ser interceptados durante la transmisión.

Errores comunes de certificados SSL/TLS en servidores de correo electrónico

1. Certificado caducado o no válido

Todos los certificados tienen una fecha de caducidad obligatoria y, si no se renuevan antes de esa fecha, el servidor rechazará las conexiones de correo electrónico cifradas.

Cuando esto ocurre, los clientes de correo electrónico como Outlook, Gmail o Thunderbird muestran a los usuarios una advertencia sobre el certificado caducado.

Por qué ocurre:

- Se ha superado la fecha de caducidad del certificado.

- La renovación automática ha fallado debido a una configuración incorrecta.

- El servidor sigue utilizando un certificado antiguo o revocado.

2. Errores de certificados autofirmados

A diferencia de un certificado convencional firmado por una autoridad de certificación (CA) de confianza, un certificado autofirmado es tu propio identificador de confianza.

Puedes cifrar el tráfico de correo electrónico, pero los clientes y servidores de correo electrónico no confían en él de forma predeterminada, lo que provoca errores.

Por qué ocurre:

- El servidor utiliza un certificado autogenerado en lugar de uno de una CA.

- El certificado no está instalado en el almacén de certificados de confianza de los dispositivos cliente.

3. Discrepancia en el nombre del certificado

Los errores de discrepancia en los certificados impiden a los usuarios enviar y recibir correos electrónicos. Esto se debe a que los clientes y los servidores se niegan a establecer conexiones seguras si el nombre del host no coincide.

Por qué ocurre:

- El certificado SSL/TLS se emitió para ejemplo.com, pero el servidor de correo utiliza correo.ejemplo.com.

- El certificado no incluye comodines (*.ejemplo.com) ni nombres de host alternativos.

- El cliente de correo está configurado para conectarse a una dirección IP en lugar de a un nombre de dominio.

4. Certificado no fiable para el cliente

Significa que el cliente de correo electrónico no reconoce el certificado SSL/TLS porque ha sido emitido por una CA desconocida o no fiable. Cuando esto ocurre, los clientes rechazan las conexiones, lo que provoca fallos en el envío y la recepción de correos electrónicos.

Por qué ocurre:

- La CA no se reconoce ni se incluye en el almacén de certificados de confianza del cliente.

- La falta de certificados intermedios impide la validación adecuada del certificado.

5. Protocolos de cifrado débiles o no compatibles

El servidor de correo utiliza versiones TLS obsoletas o inseguras que ya no son compatibles.

Los proveedores de correo electrónico como Google y Microsoft rechazan las conexiones que utilizan versiones TLS obsoletas; muchos marcos de cumplimiento de seguridad requieren TLS 1.2 o 1.3 para el cifrado.

Por qué ocurre:

- El servidor sigue admitiendo TLS 1.0 o TLS 1.1, que están obsoletos.

- El cliente de correo requiere TLS 1.2 o superior para cumplir con la normativa de seguridad.

6. Cadena de certificados incompleta

A la cadena de certificados le faltan certificados intermedios, lo que hace que los clientes no puedan verificarla. Los clientes de correo electrónico rechazan las conexiones SSL/TLS si no pueden verificar la cadena de certificados.

Los certificados no fiables activan advertencias de seguridad, lo que hace que los usuarios se muestren cautelosos.

Por qué ocurre:

- Los certificados raíz e intermedios no se instalaron correctamente.

- La CA requiere una cadena de confianza específica, pero solo se instaló el certificado final.

7. Certificado revocado o incluido en la lista negra

Cuando la CA revoca un certificado SSL/TLS, este deja de ser válido. Los servidores de correo pueden rechazar las conexiones de certificados revocados, y los servidores de correo también rechazan las conexiones de certificados revocados.

Por qué ocurre:

- La CA revocó el certificado debido a problemas de seguridad o a una clave privada comprometida.

- El dominio fue marcado por actividad sospechosa, lo que llevó a la revocación del certificado.

8. Certificado inactivo

El certificado está instalado, pero no está siendo utilizado por el servidor de correo. Los clientes también pueden seguir viendo advertencias de seguridad incluso después de la renovación.

Por qué ocurre:

- El servidor de correo sigue utilizando un certificado antiguo en lugar del nuevo.

- El servidor no se reinició después de instalar el nuevo certificado.

9. Protocolo de seguridad obsoleto

El servidor utiliza una configuración de seguridad débil, lo que expone los correos electrónicos a ataques. Algunos proveedores de correo electrónico rechazan las configuraciones de cifrado débiles, lo que da lugar a un error.

Por qué ocurre:

- Los conjuntos de cifrado débiles (por ejemplo, RC4, 3DES) siguen habilitados.

- La configuración criptográfica obsoleta hace que la conexión sea insegura.

10. Algoritmo de cifrado obsoleto

El algoritmo hash inseguro utilizado por el certificado, como SHA-1 o MD5, es susceptible de sufrir ataques.

Si el certificado de tu servidor de correo electrónico sigue empleando estos algoritmos de cifrado obsoletos, los clientes de correo electrónico y los sistemas de seguridad pueden rechazar o etiquetar tus correos electrónicos como no deseados por motivos de seguridad.

Por qué ocurre:

- El certificado SSL/TLS se emitió hace años en SHA-1 o MD5 y nunca se ha actualizado.

Cómo solucionar y corregir los errores de los certificados SSL/TLS

1. Comprueba los certificados SSL/TLS en tu servidor de correo electrónico

Antes de solucionar los problemas de SSL/TLS, debes diagnosticar el problema. Verificar la configuración del cifrado y comprobar el estado del certificado te ayudará a identificar las configuraciones incorrectas.

Herramientas para verificar los certificados SSL/TLS

- SSL Labs. Te proporciona un informe completo sobre la configuración SSL/TLS de tu servidor.

- OpenSSL. Herramienta de línea de comandos para inspeccionar certificados.

- MXToolbox. Comprueba la configuración de seguridad SMTP, IMAP y POP3 SSL/TLS.

Cómo comprobar las fechas de caducidad y la cadena de confianza

- Ejecuta el siguiente comando OpenSSL para recuperar los detalles del certificado:

openssl s_client -connect mail.example.com:465 -servername mail.example.com | openssl x509 -noout -dates

- Mostrará la fecha de caducidad del certificado, los detalles del emisor y la cadena de confianza. Si el certificado ha caducado, es autofirmado o le faltan certificados intermedios, deberás tomar medidas correctivas.

2. Solucionar problemas de caducidad de certificados

Un certificado caducado impide la transmisión segura del correo electrónico. Configurar la renovación automática o sustituir manualmente un certificado caducado restaurará el funcionamiento adecuado.

Cómo configurar renovaciones automáticas con Let’s Encrypt

Let’s Encrypt proporciona certificados SSL/TLS gratuitos con renovación automática integrada mediante Certbot. Para configurar la renovación automática:

- Instala Certbot en tu servidor de correo electrónico:

sudo apt install certbot

- Solicita un certificado para el dominio de tu servidor de correo:

sudo certbot certonly –standalone -d mail.example.com

- Habilita la renovación automática:

sudo certbot renew –dry-run

Esto garantiza que tu certificado se renueve automáticamente antes de su caducidad.

Renovación y reemisión manual de certificados

En caso de que emplees un certificado SSL de pago de una CA (DigiCert, GlobalSign, etc.), sigue estos pasos para volver a emitir el certificado:

- Inicia sesión en el portal de tu CA y genera una nueva CSR (solicitud de firma de certificado).

- Carga el nuevo certificado en tu servidor de correo electrónico.

- Reinicia tu servidor de correo (Postfix, Exim o Microsoft Exchange) para aplicar los cambios.

3. Resolver problemas con certificados autofirmados

Generar un certificado de una CA de confianza

Para sustituir un certificado autofirmado:

- Crea una solicitud de firma de certificado (CSR):

openssl req -new -newkey rsa:2048 -nodes -keyout mail.key -out mail.csr

- Envía la CSR a una CA (DigiCert, Let’s Encrypt, etc.).

- Instala el certificado emitido y reinicia tu servidor de correo.

4. Corrige los errores de discrepancia de nombres de host

Verifica el nombre común (CN) y el nombre alternativo del sujeto (SAN):

- Ejecuta el siguiente comando para comprobar los detalles del certificado:

openssl s_client -connect mail.example.com:465 | openssl x509 -text -noout | grep -E «Subject|DNS»

- Corrobora que el CN (nombre común) o el SAN (nombre alternativo del sujeto) coincidan con el nombre de host de tu servidor de correo.

Corrige la configuración del servidor de correo:

- Actualiza Postfix (/etc/postfix/main.cf):

smtpd_tls_cert_file=/etc/ssl/certs/mail.example.com.crt smtpd_tls_key_file=/etc/ssl/private/mail.example.com.key

- Reinicia Postfix:

sudo systemctl restart postfix

- Para Microsoft Exchange, actualiza el enlace SSL utilizando PowerShell:

Enable-ExchangeCertificate -Thumbprint YOUR_CERT_THUMBPRINT -Services SMTP

5. Actualiza los protocolos de cifrado y los algoritmos

TLS 1.0 y TLS 1.1 están obsoletos y ya no son compatibles con los principales proveedores de correo electrónico.

Comprueba las versiones TLS compatibles en el servidor de correo electrónico

- Ejecuta este comando OpenSSL para comprobar las versiones TLS compatibles:

openssl s_client -connect mail.example.com:465 -tls1_2

- Si la conexión falla, tu servidor necesita TLS 1.2 o 1.3 habilitado.

Cómo habilitar TLS 1.2 y TLS 1.3 para mejorar la seguridad

- Para Postfix, añade lo siguiente a /etc/postfix/main.cf: smtpd_tls_protocols = !SSLv2, !SSLv3, !TLSv1, !TLSv1.1

- Reinicia el servicio:

sudo systemctl restart postfix

- Para Microsoft Exchange, aplica TLS 1.2+ utilizando PowerShell:

Set-SmtpSendConnector -Identity «Send Connector» -TlsAuthLevel MustEncrypt

6. Revisa que la cadena de certificados correcta esté instalada

Corrobora si faltan certificados intermedios

- Ejecuta:

openssl s_client -connect mail.example.com:465 -showcerts

- Si falta el certificado CA intermedio, instálalo en el servidor.

Pasos para actualizar el paquete de certificados en tu servidor de correo

- Descarga el certificado intermedio correcto de tu CA.

- Añádelo a tu certificado existente:

cat mail.crt intermediate.crt > fullchain.crt

- Reinicia tu servidor de correo:

sudo systemctl restart postfix

Prevención de futuros problemas con SSL/TLS

Los errores de certificados SSL/TLS pueden afectar la seguridad del correo electrónico si no se supervisan regularmente.

La implementación de una supervisión proactiva y la automatización garantizan la seguridad de tu sistema de correo electrónico.

- Habilita el registro en tu servidor de correo para detectar errores SSL/TLS de forma temprana.

- Supervisa las fechas de caducidad y renueva los certificados antes de que caduquen.

- Chequea la configuración del cifrado del correo electrónico con herramientas como SSL Labs y OpenSSL.

- Mantén actualizadas las versiones de TLS (desactiva SSL 3.0, TLS 1.0 y TLS 1.1).

Automatiza las renovaciones y las comprobaciones de validez de los certificados

Usa Certbot para la renovación automática

Programa una renovación automática de certificados con Certbot:

echo «0 0 * * 1 certbot renew –quiet» | sudo tee -a /etc/crontab

Esto se ejecuta todos los lunes a medianoche, lo que permitirá que tus certificados estén siempre actualizados.

Configura alertas para los certificados que caducan

Usa herramientas de supervisión SSL para recibir alertas antes de que caduque un certificado:

- Let’s Monitor: Envía notificaciones por correo electrónico para los certificados que caducan.

- Nagios SSL Certificate Monitor: Comprueba automáticamente la caducidad de SSL.

Cómo Warmy.io ayuda a garantizar una entrega de correo electrónico segura y fiable

Los errores de certificados SSL/TLS son solo uno de los muchos factores que pueden afectar la entrega del correo electrónico.

Incluso si tu servidor de correo electrónico está configurado con certificados SSL/TLS válidos, otros problemas de entrega, como los filtros de spam, la mala reputación del remitente y las configuraciones erróneas del DNS, impiden que tus correos electrónicos lleguen a las bandejas de entrada. Aquí es donde entra en juego Warmy.io.

Fortalecimiento de la reputación del remitente para reducir los rechazos de correo electrónico

El calentamiento de correo electrónico impulsado por IA de Warmy.io garantiza que tu dominio de correo electrónico genere confianza entre los proveedores de correo electrónico, gracias a un aumento gradual del volumen de correo electrónico para evitar que los proveedores de correo electrónico te etiqueten como spam.

Warmy también ayuda a mejorar las tasas de colocación de correo electrónico al garantizar que los correos electrónicos seguros lleguen a las bandejas de entrada.

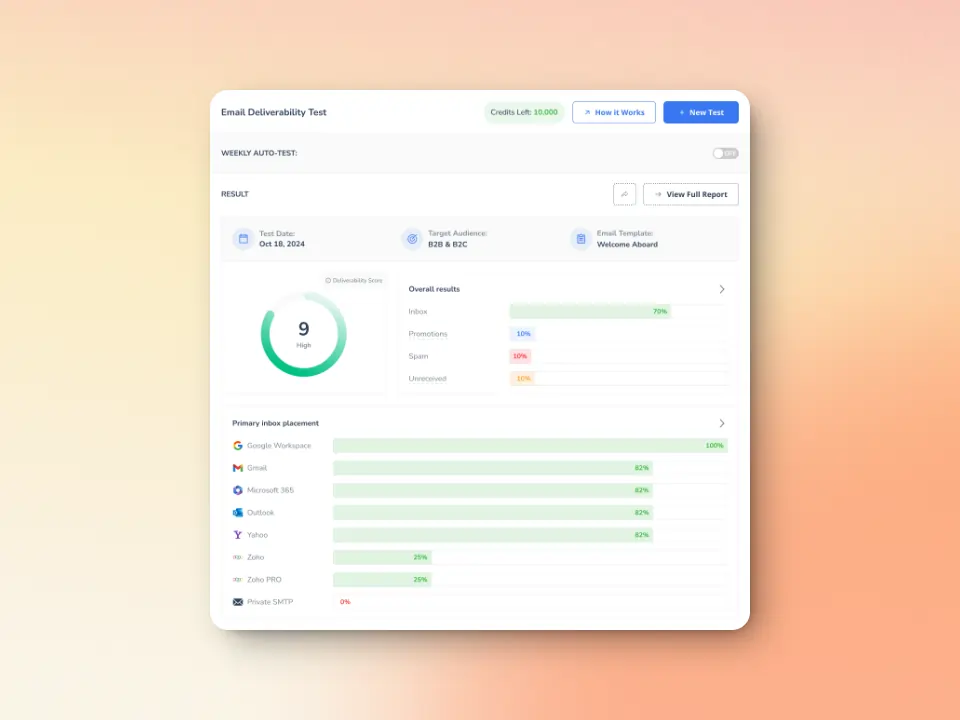

Información completa sobre la entrega

La prueba de entregabilidad de correo electrónico comprueba si tus correos electrónicos llegan a las bandejas de entrada o si se etiquetan como spam.

Aparte, el panel de salud del dominio de Warmy va un paso más allá al proporcionar información a nivel de dominio. Esto significa que los usuarios de Warmy pueden supervisar su capacidad de entrega a nivel de dominio y acceder a un desglose detallado de las métricas de salud, los informes de rendimiento y las tendencias de entrega.

Asistencia para la configuración de SPF y DMARC

Warmy ofrece un generador de registros SPF gratuito para especificar qué servidores de correo están autorizados a enviar correos electrónicos en nombre de un dominio concreto.

Por su parte, el generador de registros DMARC ayuda a prevenir la suplantación de identidad y el phishing, ya que permite a los propietarios de dominios especificar cómo deben autenticarse sus correos electrónicos y qué hacer si la autenticación falla.

Combinadas, estas dos herramientas verifican que tu dominio es creíble y legítimo, lo que mejora la capacidad de entrega.

SSL/TLS es solo un paso hacia la entregabilidad de correo electrónico

Un certificado SSL/TLS correctamente configurado garantiza la transmisión segura del correo electrónico, pero no es suficiente para garantizar tu llegada a la bandeja de entrada. Los retos de la capacidad de entrega del correo electrónico siguen existiendo.

Warmy.io ofrece una solución integral para garantizar que tus correos electrónicos no solo se envíen de forma segura, sino que también lleguen a la bandeja de entrada a la que pertenecen.

Si tu reputación como remitente es débil, tus correos electrónicos podrían seguir siendo rechazados, etiquetados como spam o ignorados. En ese escenario, Warmy permite que tus mensajes:

- Se entreguen con puntuaciones de reputación altas. Warmy genera confianza entre los proveedores de correo electrónico, lo que reduce los riesgos de spam.

- Se optimicen para la interacción. Con el calentamiento impulsado por IA y el verificador de plantillas, Warmy mantiene tu dominio de correo electrónico y tus correos electrónicos en buen estado.

- Se supervisen de forma proactiva. Warmy proporciona información en tiempo real sobre el rendimiento del correo electrónico, la reputación y los posibles problemas.

El uso de Warmy junto con un servidor de correo electrónico debidamente protegido permite a las empresas eliminar tanto las vulnerabilidades de seguridad como los cuellos de botella en la entrega, lo que garantiza que los correos electrónicos sean fiables, seguros y lleguen siempre a las bandejas de entrada.

Empieza a utilizar Warmy hoy mismo con una prueba gratuita de 7 días o reservando una demostración.